Nokia Withing Activate Pop アカウントの削除方法がとにかくわかりにくかったので手順をメモしておいた

開始時刻

09:35

やりたかったこと

他にも退会方法で悩むひとがいるだろうからこちらにメモしておくことにしました。

- Activate Pop 時計の初期化

- ユーザーデータのバックアップ(エクスポート、ダウンロード)

- 会員サイトに登録した機器の登録解除

- Nokia Health Mate アカウント削除

では順にやっていきます。 バックアップされるデータのサイズにもよりますが、手順自体はおそらく 30 分ぐらいで終わると思います (自分はこのメモを書きしながらだったので 2時間かかりました)

Activate Pop 時計の初期化

Softbank が出している PDF が参考になります。処理完了まで所要時間 5 分ぐらいです。

Withings 時計にもともとついていたピンはなくしてしまいましたが iPhone のSIM抜き用のピンで代用できました。

以下同 PDF の引用です。

■Activité / Activité Pop 1.Health Mate app を一旦閉じた後、もう一度立ち上げてください。 2.お持ちのデバイスの近くに Activité / Activité Pop を置いてください。 3.付属の金具を使ってリセットボタンを押すと、本体が振動することをご確認ください。 何も起こらない場合は、裏側のケースを金具を使って取り外し、その後もう一度リセット作 業を行ってください。振動した場合は、突起物がきちんと穴の位置にはまることを確認しな がら、ケースを取り付けてください。振動しない場合は、バッテリー交換をお試しください 4.それでも何も変わらない場合は、ファクトリー・リセット(工場出荷状態に戻す)をお 試しください。ファクトリー・リセットを行うと、同期前のデータは全て失われますのでご 注意ください。 5.ファクトリー・リセットは、リセットボタンを 5 回押すことで指示することができま す。ボタンを 5 回押した後は、Activité / Activité Pop 本体が 2 回振動します。

Health Mate サイトでのユーザーデータのバックアップ(エクスポート、ダウンロード)

これは UI が分かりづらいです。順に解説します。

- オンラインダッシュボードに移動

- ダッシュボードページ右上の丸をクリック

- [設定]をクリック

- [設定]画面で右側のユーザ名の丸をクリックして「ユーザー画面」を表示

- 開いた「ユーザー画面」で下の方までスクロール。[私のデータをダウンロード]が表示されるのでクリック

- [Start my archive] をクリックしてアーカイブを作成

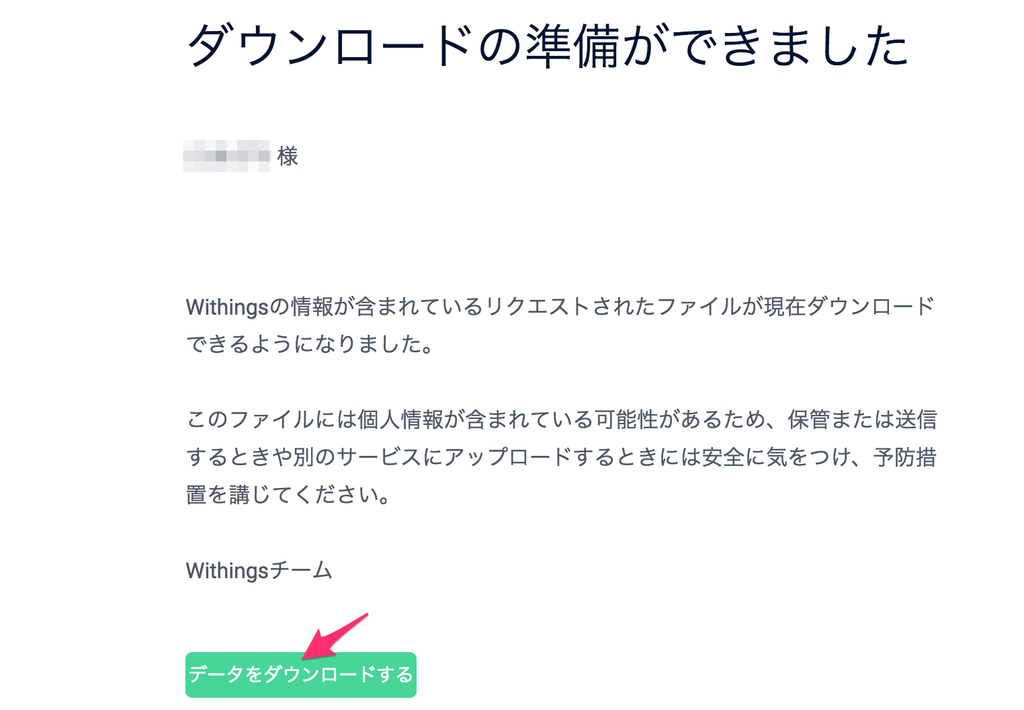

- サイト側でユーザーデータをアーカイブするので、登録したメールアドレスにダウンロード準備完了のメールが着信するまで待つ

- 登録したメールアドレスにメールが着信したら (私のは迷惑メールフィルタリングされていたのでゴミ箱に入ってた)、そのメール内の[データをダウンロードする]をクリック

- [CSV ファイルでデータを復元する] をクリック

CSV なので Excel で開いて一応データの内容も確認しました。

日本語の文字列が文字化けして見えるのは Excel 側の読み出しエンコード (Shift_JIS) がデータの UTF-8 エンコードと異なるという設定の問題なので、UTF-8 対応のテキストエディタで開いて確認するか、Excel での読み込み時に明示的に UTF-8 を指定して開きます。 一部 JSON 形式のテーブルの内容が書き出されているらしいことを確認しました。

ほかのサイトで Withings データの取り込みができるサービスがあれば、そちらにもっていくのでも良いかと思います。

私はとくに別サイトのサービスにもっていく予定がないのでこのままバックアップとして死蔵することになりそうです。

Health Mate アカウントの削除

こちらもとにかく UI が分かりづらいです。

以下の 9 ステップはおそらく全部やらないと退会扱いにならないと思われるので辛抱強く最後までがんばってください。

とくに、8 ステップ目、最終確認画面だと思わせておいて、この後さらに最終確認を出し、それがクリックされなかったら削除がキャンセルされるようです。

- オンラインダッシュボードに移動

- ダッシュボードページ右上の丸をクリック

- [設定]をクリック

- [設定]画面で右側のユーザ名の丸をクリックして「ユーザー画面」を表示

- 開いた「ユーザー画面」で一番下までスクロール。[削除]が表示される

- [削除]をクリック。英語画面に切り替わる。

- [Delete] をクリック。確認画面が開くので [Delete account] をクリック

- さらに確認画面が開くので [Delete my account] をクリック

- さらに確認画面が開くので [Delete my account] をクリック

最後の「Tell us why you're leaving!」のアンケートは、ここまでの手順で辟易していないない御仏の心をもつ皆さんは Submit してあげるとよいと思います。

私が退会した本当の理由「製品が正常機能しない (電池を入れかえても不定期に時計がとまる)」ですが、こちらには選択肢がないのでかけませんでした。

終了時間

11:25

処理終了までにかかった時間

2 時間 (記事編集でさらに 30 分の 2時間30分)

Chrome ブラウザ、クリプトジャック防止のためストアから暗号通貨マイニングを行うすべての機能拡張を排除すると予告

元記事・一次ソース

概要

現状

- ここ数ヶ月、表面上は利便性の提供を謳いながらその実暗号通貨マイニング用のスクリプトをユーザの許可なく埋め込むような悪意のある機能拡張が増え続けている

- こうしたマイニング用スクリプトによりユーザーの CPU リソースが浪費された結果、PC のパフォーマンスや電力消費に深刻な影響を与えている

経緯

- これまでの Chrome ウェブストアのポリシーでは、暗号通貨マイニング用の機能拡張は以下 2 つの条件が満たされていれば許可していた

- 暗号通貨マイニング自体を唯一の目的とした機能拡張であること

- 明示的にユーザーに許可を得ること

- 暗号通貨マイニング機能をもつ 90% 以上の機能拡張がこの条件を満たしておらず、リジェクトされるか削除されるかしているのが現状

対策

- 2018-04-02 (米国時間) をもって Chrome ウェブストアは暗号通貨のマイニングを行う機能拡張を受理しない

- 現在ストア存在する同機能を提供する機能拡張についても Chrome ウェブストアからは 6 月後半には削除する

- ただしブロックチェーン関連ではあるが、マイニングを目的としていない機能拡張については引き続き許可される

まとめ

- 機能拡張のプラットフォームは開発者コミュニティに創意に富んだ製品開発を促してきた側面もあるが、同時に悪意のある開発者によりユーザーを犠牲にした形で乱用されるケースが後を絶たない

- 今回のポリシー変更は、機能拡張による利便性を保ちつつも安全性を担保する試みとなる

2018-04-02 セキュリティニュースまとめ: APNIC が Cloudflare とタッグを組んで 1.1.1.1 でプライベートに配慮したパブリック DNS サービス開始

元記事

一次ソース

概要

- APNIC が Cloudflare を利用した パブリック DNS サービスを 1.1.1.1 で提供

- ISP の DNS サービス、Google Public DNS (8.8.8.8)、Cisco Open DNS などのパブリック DNS よりも応答が高速 *「一部のパブリック DNS サービスはユーザーのクエリ情報をすべて記録し、ターゲット広告に利用している」という事実を懸念

- クエリの内容は一切ディスク上に書き込まず、ログは 24 時間で消去することを謳う

利点

- プライバシーが尊重され、クエリの内容がターゲット広告に悪用されない

- レスポンスタイムが短いので web ページの表示が早くなる

利用方法

https://1.1.1.1/ja-jp に Web ブラウザでアクセスし、デバイスの種類ごとの指示に従って設定を変更

2018-03-28 セキュリティニュースまとめ: FireFox 用 Add-On 「Facebook Container」がリリースされる

元記事

概要

- Facebook の 5000万を超えるユーザーの個人情報が、選挙コンサルティング会社 Cambridge Analytica により同個人の許可を得ることなく秘密裏に利用されていたとする事件 を受け、web ブラウザ Firefox を開発する Mozilla 財団が「Facebook Container」という名前の Add-On の提供を開始

- Facebook Container を Add-On に追加すると、web ブラウザの他の部分から Facebook が分離された形で管理される。これにより、Facebook および同社の保有するドメイン以下のサイトは、web ブラウザ内に存在する他ドメインの情報を参照することはできなくなる

- Facebook によるユーザーのラッキングを防止する試み

Add-On を追加後の挙動

- Add-On を追加して有効化すると、Facebook ドメインに関連したクッキー情報はすべて削除され、Facebook から一度ログアウトされる

- ログインすると、アドレスバーに青いアタッシュケースのような形状のアイコンとともに「Facebook」と表示され、分離が有効であることが示される

Facebook Container Add-On の説明

Add-On について

Facebook Container は、Facebook での活動とその他サイトでの活動とを分離することで、サードパーティクッキー経由で Facebook 以外の web での活動が同社によりトラッキングされないようにする Add-On

アドオンを有効にすると何が起こるか

Facebook Container は Facebook の ID を独立したコンテナに分離し、Facebook 以外のサイトでのユーザーの活動をサードパーティクッキー経由でトラッキングしにくいようにするもの

Add-On の機能

本 Add-On をインストールすると、Facebook 関連のクッキーが削除され、facebook から 1 度ログアウトされる。 ログアウト後に Facebook のサイトにアクセスすると青色のブラウザタブ (これが「コンテナ」と呼ばれる) でコンテンツがロードされる。 この後 Facebook Container 内で Facebook にいつもどおり利用可能。 Facebook 以外のリンクをクリックするか、Facebook 以外のサイトをアドレスバーに入力した場合、それらのサイトは Facebook Container 外でロードされる。ただし、他のブラウザタブの Facebook Share ボタンをクリックした場合は、Facebook Container 内でコンテンツがロードされる。Facebook Share ボタンを利用した場合、どこのサイトから情報を共有したのかという情報は Facebook 側に渡される点に留意すること。

機能しなくなる web サイトはある?

ある。 Facebook サイトに Facebook Container 内でしかログインできないないということは、Facebook Container 外にある外部サイトの埋め込み型の Facebook コメントや Like ボタンは機能しなくなる。これにより、ユーザの他のサイトでの活動内容を当該ユーザーの Facebook ID と紐付けることができなくなる。 また、Facebook の認証情報を利用してログインが可能な web サイトはおそらく正常に機能しなくなる。 ただし、これらの状態は意図された動作の結果である点に留意する必要がある。

Facebook Container が保護しない内容は何?

本 Add-On は Facebook がすでに保持しているユーザーデータの濫用を防ぐものではない。また、第三者がそうした情報を入手できないようにするものでもない。本 Add-On を利用しても、ユーザーが facebook.com ドメインで行った活動内容について、Facebook はすべて把握することが可能。この内容には、コメント、写真のアップロード、いいね、Facebook 関連アプリでで共有したデータなども含まれる。

「Multi-Account Containers」という名前の Add-On を利用すると、さらにトラッキングの制限範囲を広げることができる。 ただし、すでにこのアドオンを利用している場合、Facebook Container は機能しないので注意。 Facebook 側で適切なプライバシー設定を行うことも忘れないこと。

2018-03-27 セキュリティニュースまとめ: ランサムウェア AVCrypt について

一次ソース

概要

- インストールされているセキュリティ製品のアンインストールを試行するランサムウェア AVCrypt が発見される

- Windows Defender、Malwarebytes のアンインストールを試みる

- 侵入ルートについて記事中に説明はないが、web 閲覧中のドライブバイの可能性

- 様々な面で動作が不完全で開発途中のランサムウェアなのか、ランサムウェアに見せかけたデータの破壊が目的のマルウェアなのかは不明

IOC

検体のハッシュ

- 58c7c883785ad27434ca8c9fc20b02885c9c24e884d7f6f1c0cc2908a3e111f2

- a64dd2f21a42713131f555bea9d0a76918342d696ef6731608a9dbc57b79b32f

VirusTotal 解析

a64dd2f21a42713131f555bea9d0a76918342d696ef6731608a9dbc57b79b32f

58c7c883785ad27434ca8c9fc20b02885c9c24e884d7f6f1c0cc2908a3e111f2

2018-03-23 セキュリティニュースまとめ: MITB(Man-in-the-Browser)攻撃による暗号通貨の中抜き攻撃が増加

元記事

一次ソース

概要

- MITB (Man-in-the-Browser) 攻撃により暗号通貨の「中抜き」が行われる事例が増加している

- MITB 攻撃: 2008 年ごろからオンラインバンキングの不正送金に多数利用

- MITB 攻撃はサービスとして提供されており有料で利用可

- ボット化した PC に悪意のあるコードを送信しておき、被害端末の利用ユーザーが Coinbase や Bitcoin ウォレットの Blockchain.info などのサイトへ接続した際に中抜きが行われる

MITB (Man-in-the-Browser) 攻撃についての参考資料

確認された攻撃内容

目的

- ボット化した感染済みのホストの正規のユーザーがたまたま暗号通貨取引をしているケースを狙い、送金先を自身の管理するアカウントに密かに変更して暗号通貨を窃取する

攻撃の前提条件

Coinhive での攻撃機序

- ボットの管理者(ボットマスター)は、有料 MITB サービスを購入、支配下にあるホストが正規の暗号通貨取引所である Coinbase ないし Blockchain.info に接続した場合にその通信内容を書き換えるプロキシ型のトロイの木馬に感染させておく

- ボット化した端末の正規のユーザーが暗号通貨取引を行うためにブラウザで Coinhive ないし Blackchain.info のいずれかのサイトにアクセスしたことをプロキシ型トロイの木馬で検知する

- トロイの木馬が web サーバーから送られてきた web トラフィックの内容とアカウント設定を書き換えてからブラウザ上に表示する

- Enter キーの押下を無効化して Submit ボタンを押さないと処理を行えないようにする

- ニセの送信ボタンを表示してクリックさせることでユーザーの多要素認証情報を窃取し、最終的にその情報を使ってアカウント設定を書き換える

- 窃取した情報を使って被害ユーザーのアカウント設定にアクセス、認証なしで送金可能な設定に変更

- ユーザーが設定画面にアクセスして二段階認証を有効化できないようにロック

- アカウント設定の変更後、認証なしで送金を行う

Blackchain.info での攻撃機序

- 攻撃方法は Coinhive でのものと類似しているが、ビットコインを窃取して攻撃者の保有するアカウントに送信させることが目的

- 攻撃終了後は発覚を遅らせるため、サイトにアクセスされると「サービス利用停止」のニセ画面を表示する

MITB による大規模攻撃キャンペーンも確認されている

- セキュリティ調査会社 Minerva による報告「MITB や web インジェクトにより暗号通貨窃取を狙う事例は暗号通貨の高騰にともない増加している」

- 対象とされる主な暗号通貨: Bitcoin、Monero など

- 同社が GhostMiner と名付けた攻撃キャンペーンでは、 PowerShell フレームワークを使ったファイルレスな暗号通貨マイニング用マルウェアが利用されており、AV 製品によるマルウェア検出を効果的に回避している

- 「ほとんどの大手 AV 製品で同脅威のペイロードが検出できなかった」

2018-03-15 セキュリティニュースまとめ: ログイン情報窃取を狙う PowerShell スクリプトについての注意喚起

ログイン情報窃取を狙う PowerShell スクリプトについての注意喚起

元記事

概要

- Github に認証情報窃取を狙う PowerShell スクリプトが投稿される*1

- 実行されるとログイン画面が表示され、うっかりユーザーが認証情報を入力すると、入力した情報でドメインにアクセスできることを確認した上で情報が外部に送信される

- Get-Credential PowerShell コマンドレット (参考)を悪用したもの

- 同スクリプトを拡散することで多数の被害者から認証情報を窃取することができる

対策

- ログイン ダイアログボックスのタイトル文字列が「Windows PowerShell credential request」だったら当該コマンドレットによる画面なのでタスクマネージャから終了する

- ただしタイトル文字列は自由に変更可能なので、この文字列ではなくても安全ではない

- 突然認証ダイアログボックスが表示された場合は、認証情報を入力せず、タスクマネージャから Windows PowerShell プロセスが起動していないかどうかを確認し、プロセスを手動で終了した場合にダイアログボックスも消えるかどうかを確認する

*1:元記事からのリンクなし